“Sugiro que você desative o Wi-Fi e o Bluetooth do celular” é a recomendação de boas-vindas na entrada da Hackahouse – apelido temporário de um hotel que hospedará 17 hackers brasileiros por três dias, no bairro de Pinheiros, em São Paulo. O alerta de que alguém pode invadir o smartphone da visitante tem fundamento. Todos os presentes venceram etapas regionais do Hackaflag, o maior campeonato de hacking da América Latina. Vieram a São Paulo para disputar a final nacional, que ocorrerá em dois dias. Os competidores, jovens de cerca de 20 anos, dividem-se em rodas de conversa no quintal do hotel, um prédio de três andares. Bebem Catuaba Selvagem, comem coxinhas, trocam ideias sobre computação. Da caixa de som sai nerdcore, subgênero do hip-hop com letras também sobre computação. É preciso entrar no bate-papo sem forçar, para não comprometer a intenção da visita – acompanhá-los o tempo todo de quinta-feira até sábado, dia da final nacional.

Na primeira noite, por volta das 22 horas, um funcionário do hotel pede silêncio. Eles reúnem cervejas, vodca e refrigerante e vão em bando para uma pracinha próxima. Mantêm as conversas nos mesmos grupos. Muitos se conheciam só pela internet e agora se encontram. O diálogo bem-humorado lembra intervalo de aula da faculdade. Surgem termos como reverse, pentest, H2HC e Dual Core – este último, além de um tipo de processador, é nome de uma dupla americana que desponta no nerdcore. O que falam impõe certo desafio aos não versados, mas ninguém parece sombrio ou socialmente disfuncional como representantes tradicionais da cultura hacker na ficção, como Case, no livro Neuromancer, ou Elliot, protagonista da série de TV Mr. Robot.

Elliot é um anti-herói conturbado, viciado em morfina, antissocial e veste um capuz preto toda vez que sai de seu apartamento. Trabalha em uma empresa de cibersegurança, mas dedica as horas vagas para fazer justiça com suas habilidades computacionais e combater uma corporação global nociva. Apesar dos constantes tropeços ilegais, carrega valores românticos de salvação da sociedade, um propósito inerente à filosofia cypherpunk e à criação de coletivos ciberativistas como Anonymous e WikiLeaks, populares a partir dos anos 2000.

Abstraindo a fantasia em torno da vida do personagem, a configuração mental de Elliot tem uma característica própria de qualquer hacker: a dedicação a encontrar vulnerabilidades. Um hacker entende o que está por trás dos aplicativos de celular, dos sites, da internet e dos programas que um cidadão usa todo dia sem pensar como aquilo chegou até ali. A capacidade de enxergar além da superfície da tela dá ao especialista poder crescente em uma sociedade baseada em informação. Com esse domínio, pode tentar forçar terroristas do Estado Islâmico para fora do Twitter, expor corrupção governamental, criar estratégias de defesa virtual de um país contra ataques estrangeiros e aperfeiçoar sistemas de serviços públicos fundamentais, como os de saúde. As mesmas aptidões podem ser direcionadas para a inclusão de um vírus em um aplicativo de leitura da Bíblia, para infectar computadores e exigir dinheiro em troca do desbloqueio ou roubar informações pessoais de 57 milhões de passageiros do Uber, como ocorreu em novembro nos Estados Unidos. Essa abrangência de possibilidades e a extensão de suas consequências (benéficas ou danosas) levaram o imaginário popular a categorizar hackers como “do bem” ou “do mal” – classificação que é motivo de piada na comunidade.

Na pracinha em Pinheiros, os tópicos de conversa são mais prosaicos – trabalhar, ganhar dinheiro e jogar. Um jogo muito específico.

1. O CTF

A noite é quente. Kelvem Souza, de 22 anos, veste bermuda e anda descalço. Estuda engenharia de software em Belém, no Pará. Como é cabo no Exército, os superiores incluíram em sua rotina programar, fazer backups e configurar impressoras, além da guarda no quartel. Ele teve de encontrar outros horários para se dedicar a uma atividade mais desafiadora: jogar CTF (Capture the flag, ou Capture a bandeira, na tradução do inglês).

A disputa final em São Paulo será um grande jogo de CTF. Na modalidade individual, cada competidor tem um computador sem conexão com a internet. Deve vencer desafios seguidos em áreas como engenharia reversa, criptografia e perícia forense. Chegar a uma solução significa encontrar a bandeira. Cada desafio vencido gera pontos de acordo com a dificuldade. Em caso de empate, vence quem desvenda o problema antes. Na modalidade coletiva, um time ataca e o outro defende. Quem ataca tenta explorar vulnerabilidades nos sistemas e conseguir dados da equipe oponente (ou seja, roubar a bandeira). Quem defende precisa impedir que os atacantes acessem os dados. Kelvem aplica essa lógica ao campo da ciberguerra: “Quem sabe atacar defende melhor”.

Todos na pracinha em Pinheiros jogam CTF, um rito de passagem na jornada do hacker. Entre os presentes, uma trajetória muito semelhante. Quem tem interesse começa usualmente na adolescência, quando aprende programação (muitas vezes, de forma autodidata). Depois, faz faculdade na área. Incomoda-se porque o que o curso ensina parece distante da aplicação prática em segurança. Em determinado momento, descobre o Roadsec, evento itinerante que promove o Hackaflag em várias cidades. Descobre o CTF, que pode jogar pela internet, e decide treinar para a competição. Entra em algum grupo do assunto no Telegram e passa a trocar macetes. Participa de equipes e disputa pela internet campeonatos brasileiros e internacionais. Faz amigos ao jogar e os encontra uma vez por ano em eventos de hacking. Quando pensa em emprego, sonha em trabalhar com segurança da informação e ganhar dinheiro fazendo o que gosta.

COLABORAÇÃO

Finalistas do Hackaflag em São Paulo. Eles são competidores, mas trocam macetes (Foto: João Castellano)

Kelvem conheceu o CTF há menos de um ano e venceu a etapa de Belém. As Forças Armadas fazem um torneio interno que reúne mais de 200 especialistas. A equipe de Kelvem ganhou neste ano depois de quatro horas de competição.

Não há muito mais tempo para conversar. Quatro viaturas da polícia chegam. É preciso fazer silêncio na área, no meio de uma zona residencial. O grupo retorna para o hotel. Há um quarto feminino, onde ficarão as duas hackers mulheres do grupo. Apesar do compromisso cedo no outro dia, as conversas na Hackahouse continuam até as 2 horas.

2. Profissionais contra invasores

Logo cedo, os 17 finalistas e a infiltrada que os acompanha se arrumam e partem para a sede do Itaú Unibanco, numa área com cinco torres no bairro do Jabaquara, Zona Sul de São Paulo. O grupo é recebido por profissionais do banco ao redor de uma mesa com sanduíches, salada, bolos, frutas e café. Eles discorrem sobre a rotina de trabalho em tecnologia na maior instituição financeira do país. O banco abre exceção para os profissionais de segurança digital e permite que parte deles tenham horário flexível e trabalhem de bermuda. Um dos executivos manifesta curiosidade de conhecer Jônatas Fil, o caçula do grupo, de 16 anos. Ele venceu a etapa de São Paulo, uma das mais disputadas. Além do Itaú, o Roadsec conta com patrocinadores como os gigantes de tecnologia Symantec e IBM. Quem se der bem na final, no sábado, entrará para uma espécie de vitrine para os recrutadores dessas companhias.

Ao fazer ciências da computação, o profissional pode atuar em basicamente três grandes áreas de análise: sistemas, infraestrutura e banco de dados. A engenharia da computação forma especialistas dedicados a hardware. Mas diplomas têm pouco peso nessa conversa. “A área de TI é legal porque não exige determinada formação acadêmica. Se você tiver a habilidade técnica necessária, pega a vaga”, diz João Paulo Reis, de 30 anos, vencedor da etapa de Minas Gerais do ano passado. Ele entrou tardiamente na área de segurança. Acha que cursos de tecnologia relegam o tema (opinião comum a todos os entrevistados). Em um Roadsec, um profissional lhe indicou o livro Testes de Invasão, de Georgia Weidman. Foi o ponto de partida para ele estudar e competir. Quatro meses depois da Hackaflag, participou de uma seleção – e o teste técnico era um CTF.

A conversa empolga o cearense Jordy Ferreira, de 24 anos, que carrega uma placa Arduíno pendurada numa cordinha no pescoço. “Sempre tive paixão por segurança”, diz. Ele começou a programar aos 18 anos. Ganhou de aniversário um livro de C, depois um de Linux. Estudou sozinho, trocou de curso na universidade federal e se mudou para o município de Quixadá, onde há um campus dedicado à tecnologia. Encontrou-se ao cursar sistemas de informação e se aprofundou em segurança ao conhecer o Roadsec. Descobriu o CTF no Shelter Labs, um site especializado. Para quem quer ganhar dinheiro com segurança digital, CTF e Shelter Labs são a faculdade de primeira linha. Vencer o Hackaflag é se formar com louvor. Os interesses do grupo, porém, não se resumem a trabalho.

Jordy lista, entre seus hackers preferidos, os colegas de trabalho e o americano Samy Kamkar. Em 2005, aos 19 anos, Kamkar hackeou o site MySpace, então a maior rede social. O vírus que ele criou forçou 1 milhão de usuários a adicioná-lo como “amigo” e a publicar em seus perfis que Kamkar era seu “herói”. O feito de Kamkar é referência para muitos do grupo, que tem um conceito peculiar de diversão.

3. Como você quer ficar conhecido?

De volta ao hotel, na noite pré-campeonato, Ingrid Spangler, de 21 anos, senta na cama do quarto feminino da Hackahouse. Sobre as pernas, abre o computador. Nele, um adesivo informa “Tecnologia > Pessoas”. Ela mudou a direção original do sinal, que indicava, esperançosamente, que pessoas são maiores que a tecnologia – “Claro que não!”, diz. Pela tela, a jovem observa o que acontece no jardim, no hall e nos corredores do hotel. Invadiu todas as câmeras do lugar. “Vem, eu mostro como fiz”, afirma. Além da própria habilidade, Ingrid atribui a facilidade da invasão aos procedimentos ingênuos que a maioria dos indivíduos e organizações adota ao pensar na segurança de seus dispositivos, incluindo câmeras.

Como seus colegas dessa área do conhecimento, Ingrid automaticamente procura encontrar brechas ao redor – e oculta as próprias. Ela não compartilha fotos (na verdade, ela nem guarda fotos) e cria senhas com mais de 20 caracteres. É a primeira mulher a chegar à final do Hackaflag, após garantir a maior pontuação regional deste ano. Domina criptografia e quer trabalhar com inteligência artificial (também desenha, toca violino e faz escalada). Programa em C, C++, Python e está aprendendo R, uma linguagem de alto nível, “mais facinha”. Baixo nível, ela explica, é a mais difícil porque está mais próxima dos bits, dos zeros e uns. Faz uma pausa. “Assim… explicando para alguém de Humanas.” A hacker com laterais de cabelo raspado gosta de entender como as coisas funcionam para desmontá-las ou quebrá-las. Pensa em hacking como um hobby que pode render. E tem uma definição poética para isso: “Hacking é quando você conhece alguma coisa tão bem que consegue mandar ela fazer o que você quiser”, diz. Pela câmera, enxerga o movimento no térreo. “Parece que os meninos estão se divertindo no quintal”, anuncia, antes de descer para ajudá-los a resolver um desafio no computador.

Grande parte dos competidores entrou na área observando vulnerabilidades e explorando-as como diversão. O grupo lista muitos casos: invadir a webcam do colega, abrir e fechar o toca-CDs do vizinho, colocar música satânica para tocar na playlist de alguém. Não exatamente exemplos de bom comportamento – mas a disposição para testar alguns limites parece fundamental para qualquer especialista na área.

Mateus Pimentel, de Brasília, já fez suas transgressões digitais quando moleque. “Sou sincero em admitir. Dá uma sensação de poder para alguém de 14 anos”, diz. Ele conta que era “meio hippie” e cursou ciências ambientais. Aos 22 anos, parou de ceder à vontade de invadir sistemas alheios. “É um movimento natural, vai perdendo a graça, você não quer que façam isso com você.” Há um debate interessante entre eles: se seu vizinho deixa a porta aberta, é recomendável que você o avise, mas quanto de culpa você tem se passar e vir que ele tem um sofá azul? O conselho de hackers maduros é: se deseja um emprego formal quando adulto, não se gabe na Zone-H.

4. O futuro do hacking

Chega a manhã do sábado da final. Às 7 horas, Ingrid pede um remédio para cólica para Agatha Sophia, a outra garota no quarto. “Sempre fico nervosa antes de provas.” Agatha é de João Pessoa. Como Ingrid, usa óculos, tem cabelos longos e claros. É ainda mais reservada. Descem para a cozinha para tomar o café da manhã. Ingrid mal come, de nervosismo. Do hotel, o destino é o Roadsec, no bairro da Água Branca, na Zona Oeste. O local é um pavilhão cheio de divisórias, com um deque externo onde DJs tocam música eletrônica. A jaqueta jeans com LEDs parece ser uma tendência. Alguns usam camisetas com piadas internas – “Natoshi Sakamoto is a girl” ou “Hacker do Bem”. A programação do dia inclui batalha de robôs, demonstrações com drones, oficinas de criptografia e palestras com 50 nomes do mundo da tecnologia (como a lenda hacker John Draper, o Capitão Crunch).

Um dos competidores, com tatuagens de zeros e uns no pulso e monstrinhos do Pac Man no braço, fuma um cigarro. Apesar de recluso, fala que o computador foi um escape para as “merdas” que já fez. É pragmático: não gosta de nenhuma definição de hacking. “A gente só senta no PC e faz o que sabe. Não levanto bandeira. Sou um cara técnico.” No fim, decodifica os zeros e uns do seu pulso: “Mãe, no sistema binário”.

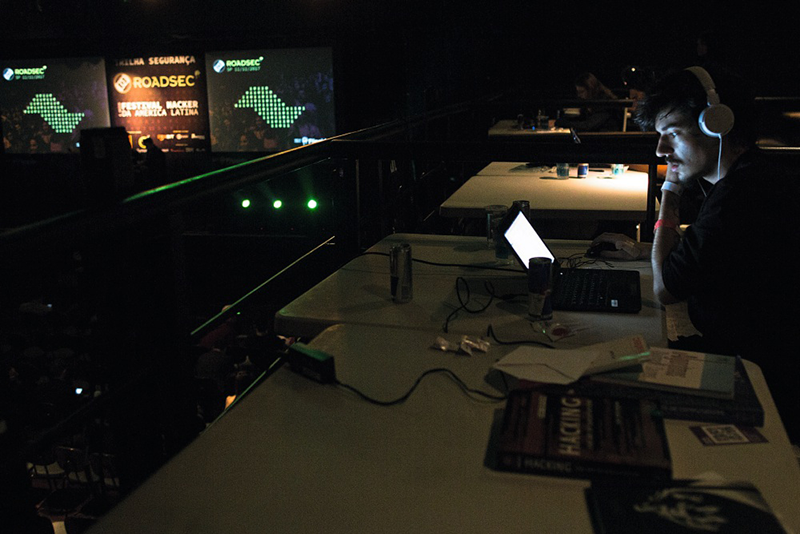

Às 14 horas, os 17 finalistas sobem para um andar isolado, com paredes pretas. No andar de baixo, ocorrem as palestras principais. Cada um dos competidores fica em uma baia com um computador e livros de programação trazidos de casa. Uma TV de LED indica nome e apelido do jogador. Eles permanecem seis horas sentados, com fones nos ouvidos e impedidos de falar com outras pessoas. Como não podem mexer no celular, são acompanhados por supervisores quando querem ir ao banheiro.

QUASE LÁ

Geolado, apelido de Caio Lüders, durante a competição. Ele venceu a edição deste ano (Foto: João Castellano)

Em 40 minutos, o hacker Geolado, paraibano que vive em Pernambuco, um rapaz de 21 anos, captura a primeira bandeira. Como todos, bebe muito energético – balança as pernas sem parar, toca uma bateria imaginária (ouve Converge, banda de metalcore dos anos 1990) e grita quando acerta ou erra um desafio. Kelvem, do Exército, empaca em um dos desafios. Passadas três horas de jogo, Ingrid tem problemas com a máquina. Passadas cinco horas, fica claro que o nível de dificuldade está alto neste ano. Oito dos 17 não fizeram nenhum ponto. No fim da disputa, o placar some como regra, para criar mais suspense.

Geolado testou muitas alternativas nas seis horas. Na prova de engenharia reversa, tentou usar uma vulnerabilidade da própria máquina que estava rodando o desafio para conseguir acesso ao administrador, em vez de insistir na tarefa. "Foi uma tentativa desesperada, não deu certo." Em outros episódios da vida, conseguiu vencer pelo modo não tradicional. Houve uma época, por exemplo, em que ia mal no colégio e começou a faltar a aulas para ficar no computador. No 2º ano do ensino médio, prestes a ser reprovado, passou no 5º lugar do Enem para Engenharia de Computação na Universidade Federal da Paraíba. Por isso, a diretoria do colégio decidiu passá-lo de ano. Hoje, estuda engenharia de computação na Federal de Pernambuco e é CTO da Spacy, sua startup. Tem algumas tatuagens, e explica o significado de um 0xe pixelado no pulso. Em computação, quando algo é precedido de 0x significa que é um hexadecimal, uma base numérica. No caso, o hexadecimal "e" é igual a 14, o ano em que ele entrou para a faculdade e a idade em que fez seu primeiro estágio. "Além disso tudo, me faz lembrar que eu sou nordestino." 0xe, de Oxente.

Os integrantes da Hackahouse são chamados ao palco e confirma-se o vencedor: Geolado ou Caio Lüders. Ingrid e Agatha são ovacionadas. Ingrid agradece fazendo sinal de diabinho com a mão.

Fora do palco, Geolado discorre sobre suas crenças: o hacking deve combater a vigilância governamental, servir de palco político e promover a liberdade de informação. Ele usa conceitos caros ao espírito de código aberto, elaborados desde pelo menos os anos 1970. O jovem hacker respeita essa tradição – embora queira testar limites em muitas outras. Mostra um curativo próximo ao polegar, sob o qual se vê uma pequena mancha de sangue. “Acabei de implementar um chip na mão”, diz. Com isso, quer entrar na empresa e na universidade sem o crachá, só aproximando a mão do leitor de radiofrequência. “Por que não expandir a mente?”, diz, como um bom novo adepto do biohacking.